Pełnomocnik ds. Zarządzania Systemem Bezpieczeństwa Informacji

W Szpitalnym Centrum Medycznym funkcję PEŁNOMOCNIKA DS. ZARZĄDZANIA SYSTEMEM BEZPIECZEŃSTWA INFORMACJI pełni dr Marlena Płonka, z którą można kontaktować się pod adresem: kontaktksc@szpitalgoleniow.pl

Pełnomocnik odpowiedzialna jest za kontakty z podmiotami Krajowego Systemu Cyberbezpieczeństwa.

Aktualnie głównymi instrumentami weryfikacji nadawcy poczty są SPF, DMARC i DKIM. Niepoprawne skonfigurowanie tychże mechanizmów (podnoszących bezpieczeństwo poczty elektronicznej) naraża podmioty na duże ryzyko – daje bowiem sygnał cyberprzestępcom, że możliwe jest podszywanie się pod wiadomości dowolnego nadawcy.

A dlaczego te mechanizmy są tak ważne?

Otóż jeżeli podmiot z nich nie korzysta, to naraża się na wysokie ryzyko. Daje bowiem cyberprzestępcom możliwość wysyłania fałszywych wiadomości, w których mogą oni podszyć się pod dowolnego nadawcę z domeny tego podmiotu. Właśnie dlatego niektórzy dostawcy poczty traktują jako SPAM e-maile przychodzące z domen niewykorzystujących tych mechanizmów.

A czy przepisy regulują kwestię tychże mechanizmów?

Owszem, od 25 września 2023 roku obowiązuje ustawa o zwalczaniu nadużyć w komunikacji elektronicznej. Jej przepisy – po pierwsze, nakładają na przedsiębiorców telekomunikacyjnych i dostawców poczty elektronicznej obowiązki związane z tymi mechanizmami. Po drugie, podmioty realizujące zadania publiczne zobowiązane są do korzystania z poczty elektronicznej stosującej mechanizmy SPF, DKIM oraz DMARC weryfikujące nadawcę wiadomości.

A co w ogóle oznaczają te mechanizmy?

✅ SPF (ang. Sender Policy Framework) to mechanizm bezpieczeństwa poczty elektronicznej, który chroni przed podszywaniem się pod nadawcę wiadomości e-mail.

✅ DMARC (ang. Domain-based Message Authentication, Reporting and Conformance) to z kolei protokół uwierzytelniania wiadomości e-mail. Został on tak zaprojektowany, by dać właścicielom domen poczty e-mail możliwość jej ochrony przed nieautoryzowanym użyciem, powszechnie znanym jako fałszowanie wiadomości e-mail.

✅ DKIM (ang. Domain Keys Identified Mail) to metoda uwierzytelniania wiadomości e-mail, która pozwala nadawcom zapobiegać zmianie treści wiadomości podczas procesu dostarczania.

Źródło: CERT Polska

Autor: dr Marlena Płonka – Pełnomocnik ds. Zarządzania Systemem Bezpieczeństwa Informacji

Jeszcze w 2023 r. lekarze mają otrzymać do dyspozycji aplikację mobilną na smartfon pozwalającą na mobilne wystawianie e-zwolnień lekarskich. Obecnie również mogą wystawiać takie e-zwolnienia zdalnie, jednak muszą się w tym celu zalogować do PUE ZUS. Aplikacja przyspieszy i ułatwi wystawianie zwolnienia chorobowego.

Autor: dr Marlena Płonka – Pełnomocnik Zarządzania Systemem Bezpieczeństwa Informacji

Aplikacje, z których korzystają Pacjenci, mogą pomóc medykom w monitorowaniu ich stanu zdrowia, w tym wspierać Pacjenta w realizacji zaleceń dotyczących diety, ruchu i innych zaleceń niefarmakologicznych. Takie aplikacje powinny być więc bezpieczne, w tym weryfikowane pod kątem bezpieczeństwa cyfrowego.

Planowany jest zatem proces przyznawania tytułu „Aplikacja Certyfikowana MZ” oraz włączania wyłącznie certyfikowanych aplikacji do Portfela Aplikacji Zdrowotnych (PAZ). Takie „bezpieczne” aplikacje mają pomóc Pacjentom rozwiązywać ich kwestie zdrowotne z wykorzystaniem rozwiązań, które można stosować zdalnie „w domu”.

Szczegóły: Ministerstwo Zdrowia chce certyfikować aplikacje, z których korzystają pacjenci

Autor: dr Marlena Płonka – Pełnomocnik ds. Zarządzania Systemem Bezpieczeństwa Informacji w SCM

O bezpieczeństwo danych osobowych należy dbać zawsze, w tym będąc na wakacjach – oszuści w tym czasie są bowiem szczególnie aktywni … wykorzystując rozemocjonowanych podróżujących, by przechwycić ich dane czy pieniądze.

Warto więc podczas wakacji stosować kilka podstawowych zasad, by nie narazić swoich ani firmowych danych na niebezpieczeństwo:

- Zrób kopię zapasową przed wyjazdem – W przypadku kradzieży, zagubienia czy zniszczenia urządzenia, na którym masz zapisane dane, odzyskasz je z kopii;

- Zaszyfruj telefon/komputer – Wyjazd z urządzeniem, które nie jest zabezpieczone hasłem, może umożliwić dostęp do zapisanych na urządzeniu informacji osobom nieuprawnionym;

- Stosuj możliwie złożone hasła – Rekomenduje się długi ciąg znaków, w tym cyfry, duże litery i znaki specjalne … przy czym stosuj różne hasła do zasobów firmowych, mediów społecznościowych czy bankowości internetowej – w przypadku bowiem kradzieży jednego hasła, pozostałe Twoje zasoby zabezpieczone innym hasłem będą bezpieczne;

- Unikaj publicznego Wi-Fi – Wprawdzie publiczne Wi-Fi nie jest czymś obiektywnie złym, jednak należy uwzględnić pewne ryzyko, dlatego warto zwiększyć bezpieczeństwo instalując VPN, który pozwala na szyfrowanie połączenia z siecią;

- Unikaj publicznych komputerów – Dostęp do nich mogą mieć przecież także osoby o złych intencjach, dlatego też należy zredukować liczbę wpisywanych na nich danych do minimum;

- Służbowy laptop „na plaży” to raczej nie najlepszy pomysł – Warto przed wyjazdem skonsultować to z pracodawcą stosując się jednocześnie do wdrożonych w Twojej firmie wytycznych dot. cyberbezpieczeństwa. Utrata bowiem danych firmowych może być podwójnie kosztowna i bolesna – dla podróżującego i dla pracodawcy.

Autor: dr Marlena Płonka – Pełnomocnik ds. Zarządzania Systemem Bezpieczeństwa Informacji w SCM

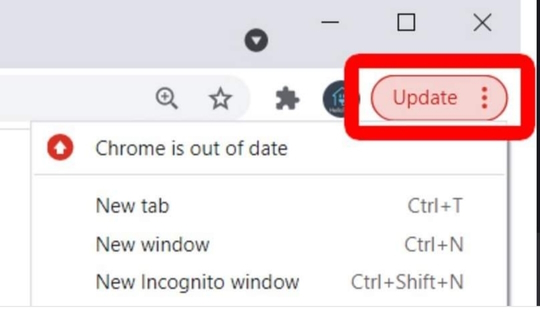

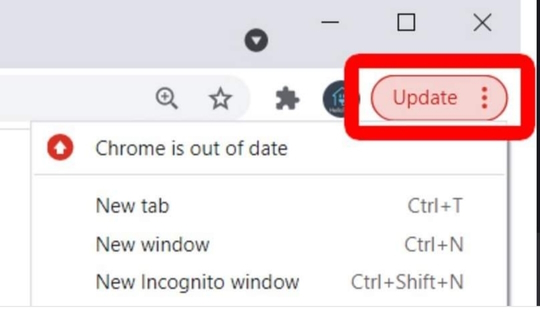

Jeśli w prawym górnym rogu przeglądarki wyświetla się COŚ na czerwono (fot. poniżej) np. 'Update’ czy 'Dostępna jest aktualizacja’, to należy zrestartować/zaktualizować przeglądarkę…, by było bezpiecznie i aktualnie.

Restart przeglądarki raz na jakiś czas jest istotny i zdrowy!

Przykładowo, niedawno (piątek, 14.04.23) Google załatał całą serię podatności (luki w zabezpieczeniach, które osłabiają bezpieczeństwo urządzenia/systemu) w Chrome, więc jeśli Twoje podejście do aktualizacji jest sceptyczne, to może ta chwila (gdy to czytasz) jest dobrym pretekstem do aktualizacji przeglądarki, z której korzystasz.

Źródło inf. i fot.: post na profilu FB Niebezpiecznik z 17.04.23

Autor: dr Marlena Płonka – Pełnomocnik ds. Zarządzania Systemem Bezpieczeństwa Informacji w SCM